Temat: Konfigurowanie urządzeń sieci bezprzewodowych

Infrastruktura i tryby pracy sieci bezprzewodowych

Bezprzewodowa sieć lokalna WLAN (Wireless Local Area Network) jest to sieć, w której połączenia między urządzeniami sieciowymi zrealizowano bez użycia przewodów. Do przesyłania danych pomiędzy urządzeniami wykorzystuje się fale radiowe. W paśmie tym występują znaczne zakłócenia pochodzące od innych urządzeń, np. kuchenek mikrofalowych, telefonów bezprzewodowych itp. Infrastruktura sieci bezprzewodowych składa się z:

- kart sieciowych – najczęściej typu PCI, PCIExpress, ExpressCard, USB, PCMCIA, ale też wbudowanych w urządzenia przenośne, takie jak laptopy, smartfony, itp.;

- punktów dostępowych (Access Point) – pełnią rolę bezprzewodowych koncentratorów w sieciach pracujących w trybie infrastruktury;

- anten;

- kabli, złącza itp.

Tryby sieci bezprzewodowych:

- tryb ad hoc – małe sieci bezprzewodowe. Urządzenia komunikują się bezpośrednio ze sobą;

- tryb infrastruktury – większe sieci, w których urządzenia komunikują się ze sobą za pośrednictwem punktów dostępowych.

Standardy dotyczące sieci bezprzewodowych

Standardy sieci WLAN opisuje dokument IEEE802.11 – różnią się częstotliwościami pracy, prędkościami przesyłania danych i sposobem kodowania sygnału. Najpopularniejsze standardy sieci bezprzewodowych, to:

- 802.11a – standard wykorzystuje pasmo częstotliwości w zakresie 5,15-5,35 GHz oraz 5,725-5,825 GHz. Obejmuje 8 kanałów przeznaczonych do pracy w budynkach oraz 4 przeznaczone do pracy między dwoma punktami (point-to-point). Praca na wyższych częstotliwościach powoduje zmniejszenie zasięgu w porównaniu z innymi sieciami o około połowę. Maksymalna prędkość transmisji w tym standardzie wynosi 54 Mb/s. Wadą jest brak zgodności z innymi standardami.

- 802.11b – używa pasma w częstotliwości 2,4 GHz (od 2400 do 2485 MHz), osiągając maksymalną prędkości 11 Mb/s w promieniu 46 m w pomieszczeniach zamkniętych i 96 na otwartych przestrzeniach. Pasmo częstotliwości podzielone jest na 14 kanałów o szerokości 22 MHz, częściowo zachodzących na siebie (tylko trzy kanały nie pokrywają się w swoich zakresach). W Polsce można wykorzystywać tylko kanały od 1 do 13.

- 802.11g – standard ten używa tego samego pasma częstotliwości, co 802.llb. Umożliwia transmisję danych z prędkością 54 Mb/s. Standard ten jest w pełni zgodny z 802.11b.

- 802.11n – w zależności od rozwiązania (zastosowanych anten) pozwala na przesyłanie plików z prędkością teoretyczną – od 150 do 600 Mb/s. Standard „n” może działać na częstotliwości zarówno 2,4 GHz, jak i 5 GHz (jednak większość urządzeń potrafi pracować tylko w paśmie 2,4 GHz). Standard obsługuje technologię Multiple Input Multiple Output – (MIMO) wykorzystującą wiele anten do nadawania/odbioru sygnału (sygnał jest nadawany z kilku źródeł i odbierany przez kilka odbiorników).

- 802.11ac – najnowszy standard o przepustowości przekraczającej 1 Gb/s, pracujący na częstotliwości 5 GHz.

Przed przyłączeniem komputera do sieci bezprzewodowej należy skonfigurować bezprzewodową kartę sieciową. Jeżeli w sieci bezprzewodowej będzie działał serwer DHCP, to karta będzie mogła otrzymać adres IP i inne dane niezbędne do prawidłowej pracy w sieci. Jeżeli serwera DHCP w sieci nie będzie, to wszystkie dane należy przypisać karcie ręcznie.

Konfigurowanie sieci ad hoc

Warunkiem poprawnego wykonania tego ćwiczenia, jest prawidłowo skonfigurowane połączenie kablowe, ponieważ to ono będzie udostępnione (komputer będzie działał jako punk dostępowy – Access Point). Za jego pośrednictwem inne urządzenia będą mogły korzystać z internetu. Sieci ad hoc najczęściej budowane są jako rozwiązania tymczasowe, wykorzystywane do przesyłania plików pomiędzy dwoma urządzeniami. Ze względu na tymczasowość sieci na ogół tworzy się sieci niezabezpieczone przed dostępem osób nieuprawnionych. W tym ćwiczeniu zbudowana zostanie niezabezpieczona sieć w trybie ad hoc. Należy jednak pamiętać, że rozwiązanie to nie zapewnia bezpieczeństwa i może być stosowane tylko w wyjątkowych przypadkach, gdy przesyłane dane nie wymagają ochrony.

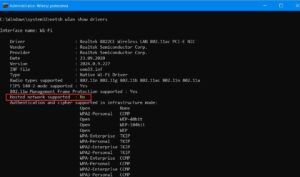

Żeby sieć ad hoc skonfigurować, musimy sprawdzić czy nasza karta sieciowa obsługuje tego typu rozwiązania. W tym celu uruchamiamy wiersz poleceń (cmd) z prawami administratora i wpisujemy polecenie:

netsh wlan show drivers

Jeżeli opcja Hosted network supported ustawiona jest na Yes to oznacza, że połączenie między dwoma hostami jest obsługiwane. Ja (niestety) nie mam takiej możliwości.

Jeżeli Wy macie taką możliwość i sterownik obsługuje połączenie, to możecie uruchomić połączenie ad hoc. Aby to zrobić, należy:

- Uruchomić konsolę (cmd) z prawami administratora.

- wykonać polecenie

netsh wlan set hostednetwork mode=allow ssid=adhoc key=ZAQ12wsx

Polecenie utworzy sieć o identyfikatorze adhoc i haśle: ZAQ12wsx.

- Włączyć sieć poleceniem

netsh wlan start hostednetwork

- Sprawdzić w oknie centrum sieci i udostępniania czy zostało utworzone nowe połączenie.

- Jeżeli połączenie jest widoczne, to można się połączyć z siecią za pomocą np.: smartfona, laptopa czy innego urządzenia.

Po każdym restarcie komputera sieć ad hoc musi zostać ponownie skonfigurowana.

Zabezpieczenie sieci bezprzewodowej przed podsłuchem

Sieci bezprzewodowe są narażone na podsłuch w znacznie większym stopniu niż sieci kablowe. Wynika to z faktu, że fale elektromagnetyczne rozchodzą się w całej przestrzeni, a każdy, kto znajdzie się w zasięgu rozprzestrzeniania się fal, może je odbierać. Aby zabezpieczyć sieć przed dostępem osób nieuprawnionych, należy zastosować następujące procedury:

- Zmienić domyślny login i hasło punktu dostępowego – wszystkie inne zabezpieczenia będą nieskuteczne, jeśli każdy będzie mógł załogować się na naszym routerze i przejąć nad nim kontrolę.

- Ograniczyć moc nadawania – pozwoli na ograniczenie zasięgu sieci tylko do niezbędnego obszaru, np. mieszkania, a sieć będzie niedostępna dla sąsiadów znajdujących się poza zasięgiem.

- Dobrać umiejscowienie punktu dostępowego – punkt dostępowy można w miarę możliwości instalować w środku mieszkania oraz ograniczyć moc nadawania tak, aby jego zasięg obejmował jedynie mieszkanie. Innym możliwym rozwiązaniem jest zastosowanie specjalnych anten sektorowych o ograniczonym obszarze pokrycia terenu.

- Wyłączyć rozgłaszanie identyfikatora sieci – każda sieć bezprzewodowa posiada unikatowy identyfikator SSID (Serwer Set IDentifier). Identyfikator SSID jest wysyłany przez punkt dostępowy. Punkty dostępowe i routery standardowo używają jako identyfikatora swojej nazwy (nie powinniśmy pozostawiać nazwy domyślnej). Można również wyłączyć wysyłanie identyfikatora SSID – sieć stanie się niewidoczna dla typowych narzędzi. Przyłączyć się do sieci będą mogli tylko ci użytkownicy, którzy znają SSID. Zabezpieczenie to jest niewystarczające, gdyż istnieje wiele specjalistycznych programów, które są w stanie odczytać SSID, nawet jeżeli jego wysyłanie jest wyłączone.

- Włączyć filtrowanie adresów MAC – każda karta bezprzewodowa posiada unikatowy adres fizyczny MAC. Na jego podstawie punkt dostępowy może rozpoznać, czy jest to legalny użytkownik sieci czy intruz. Punkt dostępowy może mieć zdefiniowaną listę adresów MAC urządzeń, które powinny uzyskać dostęp do sieci (biała lista) i urządzeń, którym należy zabronić dostępu (czarna lista).

- Włączyć szyfrowanie danych – – brak szyfrowania sprawia, że nasze dane (loginy, hasła, numery kart) są przesyłane w sieci w sposób umożliwiający ich łatwe przechwycenie przez osoby trzecie.

Spośród wymienionych wyżej metod zwiększenia bezpieczeństwa sieci bezprzewodowych największe znaczenie praktyczne ma szyfrowanie danych. W sieciach bezprzewodowych można spotkać trzy standardy zabezpieczenia danych:

- WEP – (Wired Equivalent Privacy) – do ochrony danych w standardzie WEP wykorzystuje się algorytm RC4, który jest symetrycznym szyfrem strumieniowym z kluczem poufnym. Podczas szyfrowania metodą RC4 zostaje wykonana operacja różnicy symetrycznej XOR na bitach klucza i danych, której efektem jest szyfrogram. W celu odkodowania wiadomości odbiorca musi użyć tego samego klucza, który został użyty do zaszyfrowania wiadomości. W WEP stosowane są klucze o długości 64 lub 128 bitów (klucz składa się z 40 lub 104 bitów klucza i z tzw. wektora inicjalizującego o długości 24 bitów).

- WPA – (WiFi Protected Access) – wykorzystuje protokoły TKIP (Temporal Key Integrity Protocol) oraz uwierzytelnienie EAP (Extensible Authentication Protocol). Został wprowadzony jako standard przejściowy pomiędzy WEP a WPA2. Zwiększenie bezpieczeństwa użytkowników sprzętu następuje bez konieczności wymiany sprzętu – wystarczy zmienić sterownik w karcie sieciowej lub firmware w punktach dostępowych. WPA może korzystać z trybu:

- Enterprise – używa serwera RADIUS, który odpowiada za proces uwierzytelniania użytkowników;

- Personal – wszystkie podłączone stacje wykorzystują jeden klucz dzielony przypisywany ręcznie przez administratora (PSK – Pre-Shared Key).

- WPA2 – (WiFi Protected Access) – zawiera poprawki eliminujące wszystkie znalezione luki w zabezpieczeniach WEP i WPA. W porównaniu z WPA wykorzystuje dynamiczne klucze o długości 128 bitów i automatycznie je dystrybuuje. Wykorzystuje algorytm szyfrowania AES. Jest zalecany do stosowania w sieciach bezprzewodowych.

Uwierzytelnianie klientów WiFi za pomocą serwera RADIUS

Protokół RADIUS (Remote Authentication Dial In User Service) wykorzystywany jest jako protokół uwierzytelniania i autoryzacji. Został przygotowany i wdrożony przez firmę Livingstone Enterprise.

Uwierzytelnianie (authentication) to proces polegający na potwierdzeniu zadeklarowanej tożsamości podmiotu biorącego udział w procesie komunikacji. Podczas autoryzacji (authorization) podmiotowi są nadawane uprawnienia do danych. Zaletami stosowania uwierzytelniania z wykorzystaniem serwera RADIUS jest jego uniwersalność. Może zabezpieczać zarówno małe sieci, które składają się tylko z kilku użytkowników, jak i sieci miejskie, zarządzane przez firmy, które oferują usługi z dostępem do sieci. Protokół RADIUS jest protokołem działającym w architekturze klient-serwer.

Jeżeli użytkownik sieci WiFi (suplikant) podejmie próbę zalogowania do sieci, to serwer dostępowy NAS (autentykator) generuje zapytanie o dane użytkownika, w tym jego identyfikator i hasło. Punkt dostępowy w tym przypadku odgrywa rolę klienta RADIUS. Po otrzymaniu tych danych od użytkownika wysyła jego identyfikator wraz z zakodowanym hasłem do serwera uwierzytelniającego (serwera RADIUS), na którym jest uruchomione specjalne oprogramowanie. Po sprawdzeniu danych użytkownika we własnej bazie danych serwer RADIUS może odpowiedzieć jednym z następujących komunikatów:

- ACCEPT – oznacza sukces uwierzytelnienia;

- REJECT – użytkownik nie został poprawnie uwierzytelniony, dostęp do sieci jest zabroniony;

- CHALLENGE – prośba o wprowadzenie dodatkowych danych uwierzytelniających.

Komunikacja podczas logowania do sieci WiFi z wykorzystaniem serwera RADIUS przebiega według schematu:

- Użytkownik wysyła do punktu dostępowego komunikat o próbie nawiązania połączenia.

- Punkt dostępowy żąda identyfikacji użytkownika.

- Użytkownik wysyła swój identyfikator oraz dane niezbędne do autentykacji do punktu dostępowego.

- Punkt dostępowy przesyła dane otrzymane od użytkownika do serwera RADIUS.

- Serwer RADIUS przesyła do punktu dostępowego zgodę na przeprowadzenie autentykacji (ACCEPT) lub odmowę (REJECT).

Uwierzytelnianie klientów WiFi za pomocą serwera Radius: pobierz plik pdf